전체 글 (13)

-

2021.07.06 /Linux/RHCSA/연습문제 1

보호되어 있는 글입니다.

-

2021.07.04 /Linux/RHCSA/12일차(예제 풀기)

1. There is a local logical volumes in your system, named with common and belong to VGSRV volume group, mount to the /common directory. The definition of size is 128 MB. Requirement: Extend the logical volume to 190 MB without any loss of data. The size is allowed between 160-160 MB after extending. 1. 시스템에 이름이 common으로 지정되고 VGSRV 볼륨 그룹에 속한 로컬 논리적 볼륨이 /common 디렉토리에 마운트됩니다. 크기의 정의는 128MB입니다. 요구 사..

-

2021.07.04 /Linux/RHCSA/11일차(예제 풀기)

1. /data Directory is shared from the server1.example.com server. Mount the shared directory that: 1. /data 디렉토리는 server1.example.com 서버에서 공유됩니다. 다음 위치의 공유 디렉토리를 마운트합니다. 더보기 vi /etc/fstab server1.example.com:/data /mnt/data nfs defaults 0 0 mount -a 2. You are new System Administrator and from now you are going to handle the system and your main task is Network monitoring, Backup and Restore. Bu..

-

2021.07.03 /Linux/RHCSA/10일차(예제 풀기)

1. Find out files owned by jack, and copy them to directory /root/findresults 1. 잭이 소유한 파일을 찾아 /root/findresults 디렉토리에 복사합니다. 더보기 find / -user jack exec cp {} /root/findresults \; 2. Find out all the columns that contains the string seismic within /usr/share/dict/words, then copy all these columns to /root/lines.txt in original order, there is no blank line, all columns must be the accurate copy..

-

2021.07.03 /Linux/RHCSA/9일차(예제 풀기)

11. Create a volume group, and set 8M as a extends. Divided a volume group containing 50 extends on volume group lv (lvshare), make it as ext4 file system, and mounted automatically under /mnt/data. (And the size of the floating range should set between 380M and 400M.) 이 부분 무시 논리 볼륨 만들라는 얘기 11. 볼륨 그룹을 생성하고 8M을 확장으로 설정합니다. 볼륨 그룹 lv(lvshare)에서 50개의 확장이 포함된 볼륨 그룹을 분할하여 ext4 파일 시스템으로 만들고 /mnt/data 아..

-

2021.07.02 /Linux/RHCSA/8일차(예제 풀기)

1. Configure your Host Name, IP Address, Gateway and DNS. Host name: station.domain40.example.com 1. 호스트 이름, IP 주소, 게이트웨이 및 DNS를 구성합니다. 호스트 이름: station.domain40.example.com 안의 파일이 / /etc/sysconfig/network hostname=abc.com hostname abc.com 되어 있다 가정 IP Address:172.24.40.40/24 - Gateway172.24.40.1 - DNS:172.24.40.1 - 이렇게 바꾸시오 더보기 hostnamectl set-hostname station.domain40.example.com nmcli con mod e..

-

2021.06.30 /Linux/RHCSA/7일차

1. 2개의 가상머신에서 한개는 nfs 서버 한개느 nfs 클라이언트로 설정해서 연결(읽고, 쓰기만 가능) 시켜주기 - NFS란? (Network File System)라고 하며 분산파일 시스템 프로토콜이다. 특징은 윈도우의 공유 폴더처럼 파일을 공유하여 사용할 수 있어 일관성을 가지며 윈도우에서도 가능하고 공유된 파일에 데이터를 보관하여 서로 다른 시스템에서 동일 데이터에 접근할 수 있다 또한 규모가 큰 소프트웨어를 배포할 때 시스템의 부하를 감소시킬 수 있다. 1. NFS 서버 구성 먼저 서버를 구성하고 파일을 공유하려면 시스템에 nfs-utils패키지를 설치해야 한다. yum -y isntall nfs-utils 2. export 파일 작성 NFS 서버에서 디렉토리를 공유하려면 /etc/export..

-

2021.06.28 /Linux/RHCSA/6일차

1. 가상머신(VMware pro기준)에 디스크를 추가해 보자. 1. 2. 3. 2. os에서 추가된 하드디스크 상태확인과 fdisk 파티셔닝 후 파일시스템 포멧 및 마운트해보기. -자 이제 앞서 디스크를 추가시킨것이 잘 적용이 됫는지 확인해 보자(명령어 3개로 알아보자) 사용법: lsblk - 리눅스 디바이스 정보를 출력하는 명령어로 blkid 보다 더 상세한 정보 출력 df [option]- 리눅스 시스템 전체의 (마운트 된)디스크 사용량을 출력 (옵션은 마운트 할 때 알아보자) - lsblk의 옵션 옵션 설명 -f 파일 시스템 정보까지 출력 -t topology 정보도 출력 나는 간단하게 lsblk명령어로 확인해보겠다 fdisk 파티셔닝 이제 하드디스크도 새롭게 추가 했으니 파티셔닝을 해보자 (fi..

-

2021.06.27 /Linux/RHCSA/5일차

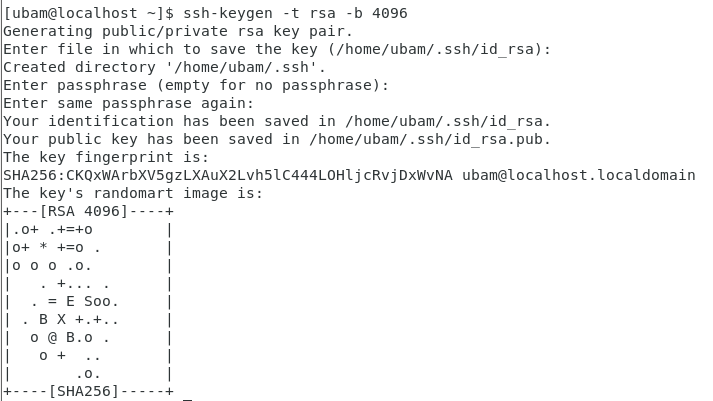

1. SSH 인증키 생성하여 접속해보기. 4일 차에서 SSH를 다뤄보았는데 이번에는 SSH의 큰 특징 중 하나인 '암호와 패킷 전송'을 사용하여 접속할 때 비밀번호 없이 접속해 보겠다. - SSH 인증키란? SSH 인증키는 공개키 암호화 방식 및 인증 확인과 응답 인증을 사용하여 SSH 서버에 인증하는 방식이다. 기존 비공개 서버에 접속하기 위해서는 비밀번호 인증으로 접속을 했지만 SSH인증키가 있으면 암호를 생각하고 접속할 수 있다 - SSH 인증키 동작 방식 인증키의 동작 방식은 이러하다. 1. 클라이언트에서 공개키(public key), 개인키(private key)를 생성. 2. 서버에 생성한 공개키를 전달. 3. 클라이언트가 SSH로 서버에 개인키로 로그인 접속. 이 때 여기서 '개인키는 절대 ..

-

2021.06.22 /Linux/RHCSA/4일차 1

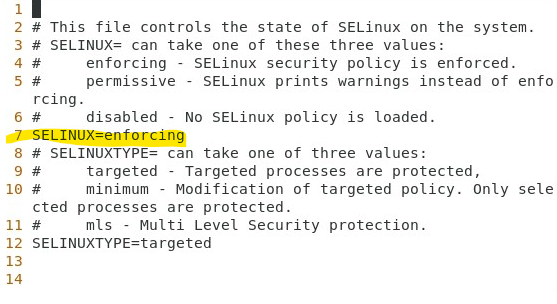

1. SELinux의 개념 및 설정해보기. SELinux란? Sexurity Enhanced Linux의 약자이며 과거 Linux의 보안을 강화하고 보완한 것이다 또한 앞에 말했다 시피 Linux의 핵심인 커널(Kernel)을 보호하기 위한 '도구'이며 리눅스 커널(Linux Kernel) 에 내장된보안 모듈이며 강제적 접근 제어(Mandatory Access Control - MAC)를 수행한다 이를 이용해 응용프로그램에서 불필요한 부분은 제외하고 오직 필요한 기능에 대해서만 사용 권한을 안전하게 부여하는 것이 가능하다. SELinux 동작모드 : SELinux에는 3가지 상태가 존재한다. - enforcing : 강제 - permissive : 허용 - disabled : 비활성화 자 이제 이 3가지..

/Linux/RHCSA/연습문제 12021. 7. 6. 01:42

/Linux/RHCSA/12일차(예제 풀기)2021. 7. 4. 20:06

1. There is a local logical volumes in your system, named with common and belong to VGSRV volume group, mount to the /common directory. The definition of size is 128 MB.

Requirement:

Extend the logical volume to 190 MB without any loss of data. The size is allowed between 160-160 MB after extending.

1. 시스템에 이름이 common으로 지정되고 VGSRV 볼륨 그룹에 속한 로컬 논리적 볼륨이 /common 디렉토리에 마운트됩니다. 크기의 정의는 128MB입니다.

요구 사항:

데이터 손실 없이 논리적 볼륨을 190MB로 확장 확장 후 160~160MB 사이에서 허용됩니다.

lvexntent -r -L 190M /dev/VSGRV/common

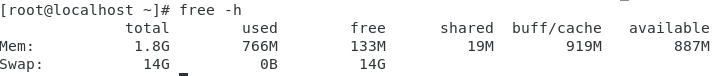

2. Create a swap space, set the size is 600 MB, and make it be mounted automatically after rebooting the system (permanent mount).

2. 스왑 공간을 생성하고 크기를 600MB로 설정한 후 시스템을 재부팅한 후 자동으로 마운트되도록 합니다(영구 마운트).

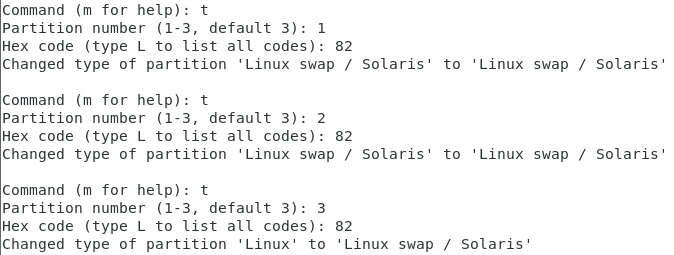

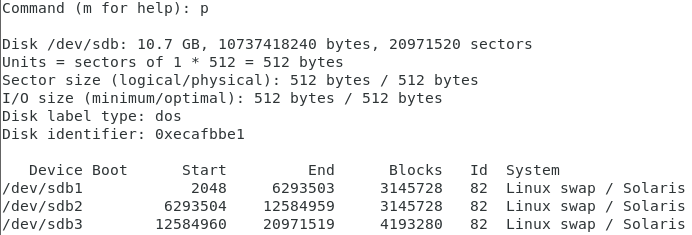

fdisk /dev/sdb

n - p - 기본 - +600M

t - 82

w

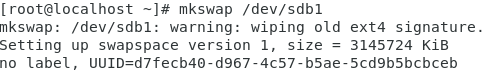

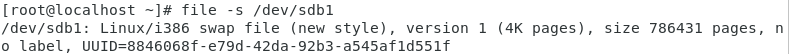

mkswap /dev/sdb1

vi /etc/fstab

/dev/sdb1 swap swap defaults 0 0 (:wq)

swapon -a

3. According the following requirements to create a local directory /common/admin.

This directory has admin group.

This directory has read, write and execute permissions for all admin group members.

Other groups and users don't have any permissions.

All the documents or directories created in the/common/admin are automatically inherit the admin group.

3. 다음 요구 사항에 따라 로컬 디렉토리 /common/admin을 생성합니다.

이 디렉토리에는 관리자 그룹이 있습니다.

이 디렉토리에는 모든 관리 그룹 멤버에 대한 읽기, 쓰기 및 실행 권한이 있습니다.

다른 그룹 및 사용자에게는 권한이 없습니다.

/common/admin에서 생성된 모든 문서 또는 디렉터리는 자동으로 관리자 그룹을 상속합니다.

mkdir -p /common/admin

groupadd admin

chown .admin /common/admin

chmod 2770 /common/admin

4.User mary must configure a task.

Requirement: The local time at 14:23 every day echo "Hello World.".

4.사용자 mary는 태스크를 구성해야 합니다.

요구 사항: 현지 시간으로 매일 14시 23분에 "Hello World"가 울립니다.

crontab -u mary -e

23 14 * * * /bin/echo "Hello World" (:wq)

systemctl restart crond

5. Copy /etc/fstab document to /var/TMP directory. According the following requirements to configure the permission of this document.

✑ The owner of this document must be root.

✑ This document belongs to root group.

✑ User mary have read and write permissions for this document.

✑ User alice have read and execute permissions for this document.

✑ Create user named bob, set uid is 1000. Bob have read and write permissions for this document.

✑ All users has read permission for this document in the system.

5. /etc/fstab 문서를 /var/TMP 디렉토리에 복사합니다. 다음 요구 사항에 따라 이 문서의 사용 권한을 구성합니다.

▷ 이 문서의 소유자는 루트여야 합니다.

▷ 이 문서는 루트 그룹에 속합니다.

● 사용자 mary는 이 문서에 대한 읽기 및 쓰기 권한을 가집니다.

● 사용자 앨리스는 이 문서에 대한 읽기 및 실행 권한을 가집니다.

▷ 사용자 bob 생성, setuid는 1000입니다. Bob은 이 문서에 대한 읽기 및 쓰기 권한을 가지고 있습니다.

✓ 모든 사용자는 시스템에서 이 문서에 대한 읽기 권한을 가집니다.

cp /etc/fstab /var/tmp

chmod root:root /var/tmp/fstab

setfacl -m u:mary:rw- /var/tmp/fstab

setfacl -m u:alice:r-x /var/tmp/fstab

useradd -u 1000 bob

setfacl -m u:bob:rw- /var/tmp/fstab

chmod a+r /var/tmp/fstab

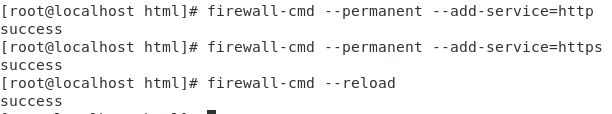

6. Configure your web services, download from http://instructor.example.com/pub/serverX.html And the services must be still running after system rebooting.

6. 웹 서비스를 구성하고 http://instructor.example.com/pub/serverX.html에서 다운로드하십시오. 시스템을 재부팅한 후에도 서비스가 계속 실행 중이어야 합니다.

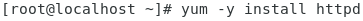

yum -y install httpd

systemctl enable --now httpd

wget http://instructor.example.com/pub/serverX.html

cp serverX.html /var/www/html

systemctl restart httpd

firewall-cmd --permanet --add-service=http

firewall-cmd --reload

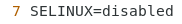

7. SELinux must be running in the Enforcing mode.

7. SELinux가 적용 모드에서 실행 중이어야 합니다.

vi /etc/selinux/config

SELINUX=enforcing (:wq)

reboot

8. Create the following users, groups, and group memberships:

A group named adminuser.

A user natasha who belongs to adminuser as a secondary group A user harry who also belongs to adminuser as a secondary group.

A user sarah who does not have access to an interactive shell on the system, and who is not a member of adminuser, natasha, harry, and sarah should all have the password of redhat.

8. 다음 사용자, 그룹 및 그룹 구성원을 생성합니다.

adminuser라는 그룹입니다.

보조 그룹으로 admin 사용자에게 속한 사용자 나타샤 보조 그룹으로 admin 사용자에게 속한 사용자 해리.

시스템의 대화형 셸에 액세스할 수 없고 관리자, 나타샤, 해리 및 사라의 멤버가 아닌 사용자 사라에게는 모두 Redhat 암호가 있어야 합니다.

groupadd adminuser

useradd natasha -g adminuser -p Redhat

useradd harry -g adminuser -p Redhat

usermod -s /sbin/nologin natasha (?)

?

9. Set cronjob for user natasha to do /bin/echo hiya at 14:23.

9. 사용자 나타샤의 cronjob을 14:23에 /bin/echohiya로 설정합니다.

crontab -u natasha -e

23 14 * * * /bin/echo "hiya"

systemctl restart crond

-아직 부족하다 돌할우밤 좀 더 분발하자

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/연습문제 1 (0) | 2021.07.06 |

|---|---|

| /Linux/RHCSA/11일차(예제 풀기) (0) | 2021.07.04 |

| /Linux/RHCSA/10일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/9일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

/Linux/RHCSA/11일차(예제 풀기)2021. 7. 4. 19:03

1. /data Directory is shared from the server1.example.com server. Mount the shared directory that:

1. /data 디렉토리는 server1.example.com 서버에서 공유됩니다. 다음 위치의 공유 디렉토리를 마운트합니다.

vi /etc/fstab

server1.example.com:/data /mnt/data nfs defaults 0 0

mount -a

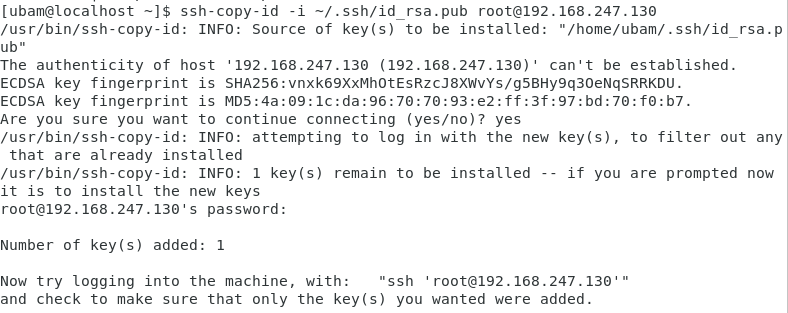

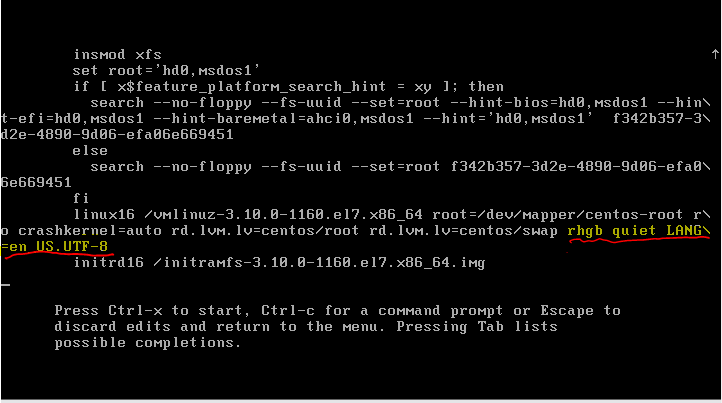

2. You are new System Administrator and from now you are going to handle the system and your main task is Network monitoring, Backup and Restore. But you don't know the root password. Change the root password to redhat and login in default Runlevel.

2. 새로운 시스템 관리자가 되어 이제 시스템을 처리하게 되며 주요 작업은 네트워크 모니터링, 백업 및 복원입니다. 하지만 루트 암호를 모르잖아요. 루트 암호를 Redhat로 변경하고 기본 Runlevel로 로그인합니다.

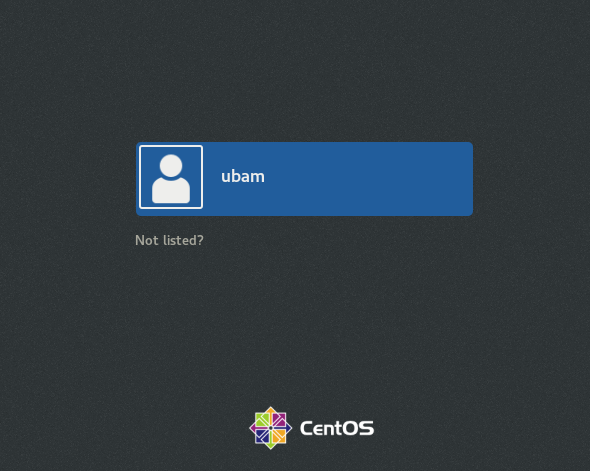

부팅화면에서 'e' 버튼을 눌러 edit모드 활성화

ro 와 rhgb quiet를 찾고 각각 rw, init=/bin/bash로 수정후 Ctrl+x 누른다

passwd입력

Redhat

Redhat(2번 입력해서 비밀번호 변경)

touch /.autorelabel

exec /sbin/init (자동 재부팅)

3. Your System is configured in 192.168.0.0/24 Network and your nameserver is 192.168.0.254. Make successfully resolve to server1.example.com.

3. 시스템이 192.168.0.0/24 Network로 구성되어 있으며 이름 서버는 192.168.0.254입니다. server1.example.com으로 성공적으로 해결하십시오.

vi /etc/resolv.conf

nameserver=192.168.0.254

systemctl restart network

nslookup server1.example.com

4. Some users home directory is shared from your system. Using showmount -e localhost command, the shared directory is not shown. Make access the shared users home directory.

4. 일부 사용자의 홈 디렉토리가 시스템에서 공유됩니다. showmount -e localhost 명령을 사용하면 공유 디렉토리가 표시되지 않습니다. 공유 사용자의 홈 디렉토리에 액세스합니다.

(내 자신이 임의로 지정한 로컬호스트 주소 : 192.168.247.136)

vi /etc/fstab

192.168.247.136/data /home/sasuke nfs defaults 0 0

mount -a

5.You have a domain named www.rhce.com associated IP address is 192.100.0.2. Configure the Apache web server by implementing the SSL for encryption communication. 일단 하지말것

5. 이름이 www.rhce.com인 도메인이 있습니다. IP 주소는 192.100.0.2입니다. 암호화 통신용 SSL을 구현하여 Apache 웹 서버를 구성하십시오.

vi /etc/httpd/conf.d/ssl.conf <VirtualHost 192.100.0.2> ServerName www.rhce.com DocumentRoot /var/www/rhce DirectoryIndex index.html index.htm

ServerAdmin webmaster@rhce.com SSLEngine on SSLCertificateFile /etc/httpd/conf/ssl.crt/server.crt SSLCertificateKeyFile /etc/httpd/conf/ssl.key/server.key </

VirtualHost>

cd /etc/httpd/conf

3 make testcert

Create the directory and index page on specified path. (Index page can download from ftp://server1.example.com at exam time) service httpd start|restart chkconfig httpd on

Apache can provide encrypted communications using SSL (Secure Socket Layer). To make use of encrypted communication, a client must request to https protocol, which is uses port 443. For HTTPS protocol required the certificate file and key file. ~라고 답은 나와 있음

6.Who ever creates the files/directories on archive group owner should be automatically should be the same group owner of archive.

6. 아카이브 그룹 소유자에 파일/디렉토리를 생성하는 사용자는 자동으로 아카이브의 동일한 그룹 소유자가 되어야 합니다.

chmod g+s /arachive

7. Make on /archive directory that only the user owner and group owner member can fully access.

7. /archive 디렉토리에 사용자 소유자 및 그룹 소유자 멤버만 완전히 액세스할 수 있도록 합니다.

chmod 770 /archive

8. SELinux must run in force mode.

8. SELinux는 강제 모드에서 실행되어야 합니다.

vi /etc/selinux/config

SELINUX=enforcing (:wq)

reboot

getenforce

9.In the system, mounted the iso image /root/examine.iso to/mnt/iso directory. And enable automatically mount (permanent mount) after restart system.

9. 시스템에서 iso image /root/speck.iso를 /mnt/iso 디렉토리에 마운트합니다. 또한 시스템을 다시 시작한 후 자동 마운트(영구 마운트)를 사용하도록 설정합니다.

vi /etc/fstab

/root/speck.iso /mnt/iso iso9660 loop 0 0

mount -a

10.

1. Find all sizes of 10k file or directory under the /etc directory, and copy to /tmp/findfiles directory.

2. Find all the files or directories with Lucy as the owner, and copy to /tmp/findfiles directory.

10.

1. /etc 디렉토리에서 모든 크기의 10k 파일 또는 디렉토리를 찾아 /tmp/findfiles 디렉토리에 복사합니다.

find /etc -s 10K -exec cp {} /tmp/findfiles \;

2. Lucy가 소유자로 있는 모든 파일 또는 디렉토리를 찾아 /tmp/find files 디렉토리에 복사합니다.

find / -u Lucy -exec cp {} /tmp/findfiles \;

-점점 문제와 답이 눈에 들어오기 시작하나 이해도가 아직 부족함

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/연습문제 1 (0) | 2021.07.06 |

|---|---|

| /Linux/RHCSA/12일차(예제 풀기) (0) | 2021.07.04 |

| /Linux/RHCSA/10일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/9일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

/Linux/RHCSA/10일차(예제 풀기)2021. 7. 3. 22:18

1. Find out files owned by jack, and copy them to directory /root/findresults

1. 잭이 소유한 파일을 찾아 /root/findresults 디렉토리에 복사합니다.

find / -user jack exec cp {} /root/findresults \;

2. Find out all the columns that contains the string seismic within /usr/share/dict/words, then copy all these columns to /root/lines.txt in original order, there is no blank line, all columns must be the accurate copy of the original columns.

2. /usr/share/dict/words 내에 지진 문자열이 포함된 모든 열을 찾아낸 다음 이 열을 /root/lines.txt에 복사합니다.txt는 원래 순서에 따라 빈 줄이 없습니다. 모든 열은 원래 열의 정확한 복사본이어야 합니다.

cat /usr/share/dict/words | grep seimic > /root/lines.txt

3. Create a backup file named /root/backup.tar.bz2, contains the content of /usr/local, tar must use bzip2 to compress.

3. /usr/local의 내용을 포함하는 /root/backup.tar.bz2라는 백업 파일을 생성합니다. tar는 압축하려면 bzip2를 사용해야 합니다.

tar -jcvf /root/backup.tar.bz2 /usr/local

4. Create a logical volume -

Create a new logical volume as required:

Name the logical volume as database, belongs to datastore of the volume group, size is 50 PE.

Expansion size of each volume in volume group datastore is 16MB.

Use ext3 to format this new logical volume, this logical volume should automatically mount to /mnt/database

4. 논리적 볼륨을 생성합니다.

필요에 따라 새 논리적 볼륨 생성:

논리적 볼륨의 이름을 데이터베이스로 지정하고 볼륨 그룹의 데이터스토어에 속하며 크기는 50PE입니다.

볼륨 그룹 데이터스토어에 있는 각 볼륨의 확장 크기는 16MB입니다.

ext3을 사용하여 이 새 논리적 볼륨을 포맷합니다. 이 논리적 볼륨이 자동으로 /mnt/database에 마운트되어야 합니다.

pvcreate /dev/sdb{1..2}

vgcreate -s 16M datastore /dev/sdb{1..2}

lvcreate -l 50 -n database datastore

mkfs.ext3 /dev/datastore/database

mkdir /mnt/database

vi /etc/fstab

/dev/datasotre/database /mnt/database ext3 default 0 0 (:wq)

mout -a

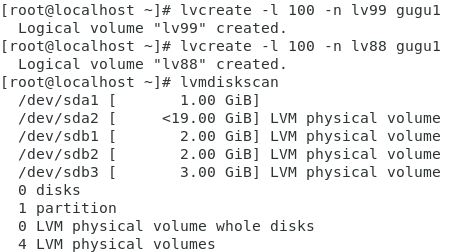

5. Make a swap partition having 100MB. Make Automatically Usable at System Boot Time.

5. 100MB의 스왑 파티션을 만듭니다. 시스템 부팅 시 자동으로 사용 가능.

fdisk /dev/sdb - n(+100M) - t(82) - w

mkswap /ddev/sdb1

vi /etc/fstab

/deb/sdb1 swap default 0 0(:wq)

swapon -a

6. One Logical Volume is created named as myvol under vo volume group and is mounted. The Initial Size of that Logical Volume is 400MB. Make successfully that the size of Logical Volume 200MB without losing any data. The size of logical volume 200MB to 210MB will be acceptable.

6. 논리 볼륨 하나가 vo 볼륨 그룹 아래에 myvol이라는 이름으로 생성되고 마운트됩니다. 해당 논리적 볼륨의 초기 크기는 400MB입니다. 데이터 손실 없이 논리 볼륨 200MB의 크기를 유지합니다. 논리 볼륨의 크기는 200MB에서 210MB까지 허용됩니다.

lvreduce -r -L 200M /dev/vo/myvol

7. We are working on /data initially the size is 2GB. The /dev/test0/lvtestvolume is mount on /data. Now you required more space on /data but you already added all disks belong to physical volume. You saw that you have unallocated space around 5 GB on your harddisk. Increase the size of lvtestvolume by 5GB.

7. /data 크기는 처음에 2GB입니다. /dev/test0/lvest 볼륨이 /data에 마운트됩니다. 이제 /data에 공간이 더 필요했지만 이미 모든 Disk가 물리적 볼륨에 속하도록 추가했습니다. 하드 디스크에 약 5GB의 할당되지 않은 공간이 있습니다. lvtest 볼륨 크기를 5GB 늘립니다.

lvextend -r -L +5G /dev/test-/lvestvoume

8. Make on data that only the user owner and group owner member can fully access.

8. 사용자 소유자 및 그룹 소유자 멤버만 완전히 액세스할 수 있는 데이터를 만듭니다.

find / -name "data"

chmod 770 /data

9. Who ever creates the files/directories on a data group owner should automatically be in the same group owner as data.

9. 데이터 그룹 소유자에게 파일/디렉토리를 생성하는 사용자는 자동으로 데이터와 동일한 그룹 소유자에 있어야 합니다.

chmod g+s data

10. Please open the ip_forward, and take effect permanently.

(답 외울것)

10. ip_foward를 열고 영구적으로 적용하십시오.

명령실행 sysctl -w net.ipv4.ip_forward = "1"

확인 cat /proc/sys/net/ipv4/ip_forward

만약 리부팅해도 적용이 안된다면 ?

vim /etc/sysctl.conf

net.ipv4.ip_forward = 1 추가 해주고

sysctl -p /etc/sysctl.conf 실행

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/12일차(예제 풀기) (0) | 2021.07.04 |

|---|---|

| /Linux/RHCSA/11일차(예제 풀기) (0) | 2021.07.04 |

| /Linux/RHCSA/9일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

| /Linux/RHCSA/7일차 (0) | 2021.06.30 |

/Linux/RHCSA/9일차(예제 풀기)2021. 7. 3. 17:46

11. Create a volume group, and set 8M as a extends. Divided a volume group containing 50 extends on volume group lv (lvshare), make it as ext4 file system, and mounted automatically under /mnt/data. (And the size of the floating range should set between 380M and 400M.) 이 부분 무시

논리 볼륨 만들라는 얘기

11. 볼륨 그룹을 생성하고 8M을 확장으로 설정합니다. 볼륨 그룹 lv(lvshare)에서 50개의 확장이 포함된 볼륨 그룹을 분할하여 ext4 파일 시스템으로 만들고 /mnt/data 아래에 자동으로 마운트합니다.

12. Add admin group and set gid=600 -

그룹추가 하는데 gid 600 주기

groupadd -g 600 admin

tail -1 /etc/group

13. Add users: user2, user3.

The Additional group of the two users: user2, user3 is the admin group Password: redhat

13. 사용자 추가: user2, user3.

user2, user3 두 사용자 중 추가 그룹은 관리자 그룹 암호: Redhat입니다.

유저생성 추가그룹 패스워드 설정

useradd -G admin user2

useradd -G admin user3

passwd user2

Redhat

Redhat

passwd user3

Redhat

Redhat

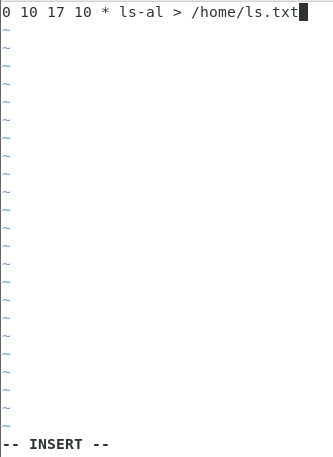

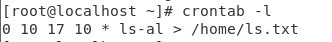

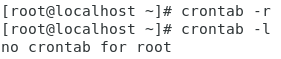

14. Configure a task: plan to run echo "file" command at 14:23 every day.

14. 작업 구성: 매일 14:23에 "파일" 에코 명령을 실행할 계획입니다.

crontab -e

23 14 * * * /bin/echo "file" (:wq)

crontab -l

systemctl restart crond

15. Copy /etc/fstab to /var/tmp name admin, the user1 could read, write and modify it, while user2 without any permission.

15. /etc/fstab을 /var/tmp name admin에 복사하면 user1이 아무런 권한 없이 해당 이름을 읽고, 쓰고, 수정할 수 있습니다.

cp /etc/fstab /var/tmp/admin

useradd user01

useradd user02

setfacl -m u:user01:rwx /var/tmp/admin

setfacl -m u:user02:--- /var/tmp/admin

getfacl /var/tmp/admin

16. Adjust the size of the Logical Volume.

Adjust the size of the vo Logical Volume, its file system size should be 290M. Make sure that the content of this system is complete.

Note: the partition size is rarely accurate to the same size as required, so in the range 270M to 320M is acceptable.

16. 논리적 볼륨의 크기를 조정합니다.

파일 시스템 크기가 290M이어야 하므로 Vogical Volume의 크기를 조정합니다. 이 시스템의 내용이 완전한지 확인하십시오.

참고: 파티션 크기가 필요한 만큼 정확하지 않은 경우가 드물기 때문에 270M - 320M 범위의 파티션이 허용됩니다.

umount /dev/vg1/lv1

lvreduce -r -L 290 /dev/vg1/lv1

mkfs.ext4 /dev/vg1/lv1

mount /dev/vg1/lv1

17. Configure /var/tmp/fstab Permission.

Copy the file /etc/fstab to /var/tmp/fstab. Configure var/tmp/fstab permissions as the following:

Owner of the file /var/tmp/fstab is Root, belongs to group root

File /var/tmp/fstab cannot be executed by any user

User natasha can read and write /var/tmp/fstab

User harry cannot read and write /var/tmp/fstab

All other users (present and future) can read var/tmp/fstab

17. /var/tmp/fstab 사용 권한을 구성합니다.

/etc/fstab 파일을 /var/tmp/fstab에 복사합니다. var/tmp/fstab 사용 권한을 다음과 같이 구성하십시오.

/var/tmp/fstab 파일의 소유자는 루트이며, 그룹 루트에 속합니다.

모든 사용자가 /var/tmp/fstab 파일을 실행할 수 없습니다.

사용자 나타샤는 /var/tmp/fstab을 읽고 쓸 수 있습니다.

사용자 해리가 /var/tmp/fstab을 읽고 쓸 수 없음

다른 모든 사용자(현재 및 미래)는 var/tmp/fstab을 읽을 수 있습니다.

cp /etc/fstab /var/tmp/fstab

chown root:root /vat/tml/fatab

chmod a-x /var/tmp/fstab

setfacl -m u:natasha:rw- /var/tmp/fstab

setfacl -m u:harry:--- /var/tmp/fstab

chmod o+r /var/tmp/fstab

getfacl /var/tmp/fstab

18. Create a Shared Directory.

Create a shared directory /home/admins, make it has the following characteristics:

/home/admins belongs to group adminuser

This directory can be read and written by members of group adminuser Any files created in /home/ admin, group automatically set as adminuser.

18. 공유 디렉토리를 생성합니다.

공유 디렉토리 /home/admins를 생성하여 다음과 같은 특성을 갖도록 합니다.

/home/home은 그룹 관리자 소유입니다.

그룹 adminuser의 멤버는 이 디렉토리를 읽고 쓸 수 있습니다. /home/admin에서 생성된 모든 파일, 그룹은 자동으로 adminuser로 설정됩니다.

mkdir /home/admins

groupadd adminuser

chgrp adminuser /home/admins

chmod g+srwx /home/admins

ls -ld /home/admins

19. Configure NTP service, Synchronize the server time, NTP server: classroom.example.com

19. NTP 서비스 구성, 서버 시간 동기화, NTP 서버: classroom.example.com

-잘 모르는 부분

yum -y install chrony

systemctl enable --now chronyd

vi /etc/chrony.conf

a -> server calassroom.example.com iburst

systemctl restart chronyd

20. Configure a user account.

Create a user iar uid is 3400. Password is redhat

20. 사용자 계정을 구성합니다.

사용자 uid는 3400입니다. 암호는 빨간색 모자입니다.

useradd -u 3400 iar

passwd redhat

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/11일차(예제 풀기) (0) | 2021.07.04 |

|---|---|

| /Linux/RHCSA/10일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

| /Linux/RHCSA/7일차 (0) | 2021.06.30 |

| /Linux/RHCSA/6일차 (0) | 2021.06.28 |

/Linux/RHCSA/8일차(예제 풀기)2021. 7. 2. 01:13

1. Configure your Host Name, IP Address, Gateway and DNS. Host name: station.domain40.example.com

1. 호스트 이름, IP 주소, 게이트웨이 및 DNS를 구성합니다. 호스트 이름: station.domain40.example.com

안의 파일이 /

/etc/sysconfig/network

hostname=abc.com

hostname abc.com

되어 있다 가정

IP Address:172.24.40.40/24 -

Gateway172.24.40.1 -

DNS:172.24.40.1 -

이렇게 바꾸시오

hostnamectl set-hostname station.domain40.example.com

nmcli con mod ens33 ipv4.adresses 172.24.40.40/24 ipv4.gateway 172.24.40.1 ipv4.dns 172.24.40.1

nmcli con up

2. Create a catalog under /home named admins. Its respective group is requested to be the admin group. The group users could read and write, while other users are not allowed to access it. The files created by users from the same group should also be the admin group.

2. /home named admins 아래에 카탈로그를 생성합니다. 해당 그룹은 관리자 그룹이어야 합니다. 그룹 사용자는 읽고 쓸 수 있지만 다른 사용자는 액세스할 수 없습니다. 동일한 그룹의 사용자가 생성한 파일도 관리자 그룹이어야 합니다.

mkdir /home/admins

groupadd admin

chown .admin /home/admins

chmod 2770 /home/admins

3.Configure a task: plan to run echo hello command at 14:23 every day.

3.작업 구성: 매일 14시 23분에 echo hello 명령을 실행할 계획입니다.

crontab -e

23 14 * * * /usr/bin/echo "hello"

4.Find the files owned by harry, and copy it to catalog: /opt/dir

4.해리가 소유한 파일을 찾아 카탈로그에 복사합니다: /opt/dir

(useradd harry - 해리라는 사용자가없으므로)

find / -user harry exec cp {} /apt/dir \;

5. Find the rows that contain abcde from file /etc/testfile, and write it to the file/tmp/testfile, and the sequence is requested as the same as /etc/testfile.

5. /etc/test 파일에서 abcde가 포함된 행을 찾아 파일/tmp/test 파일에 기록하면 /etc/test 파일과 동일하게 시퀀스가 요청됩니다. -다시 복습할 것.

cat /etc/testfile | grep "abcde" > /tmp/testfile

6. Configure a HTTP server, which can be accessed through

http://station.domain40.example.com.

Please download the released page from http://ip/dir/example.html.

6. 다음을 통해 액세스할 수 있는 HTTP 서버를 구성합니다.

http://station.domain40.example.com.

공개된 페이지를 http://ip/dir/example.html에서 다운로드하십시오.

yum -y install http

systemctl enable --now httpd

wget http://ip/dir/example.html

vi /etc/httpd/conf/httpd.conf

#ServerName 에 주석 제거

station.domain40.example.com. 추가

7. Configure autofs to make sure after login successfully, it has the home directory autofs, which is shared as /rhome/ldapuser40 at the ip: 172.24.40.10. and it also requires that, other ldap users can use the home directory normally.

-따로 한번 알아보겠습니다-

8.Configure the system synchronous as 172.24.40.10(안배운거)

9. Create a volume group, and set 16M as a extends. And divided a volume group containing 50 extends on volume group lv, make it as ext4 file system, and mounted automatically under /mnt/data.

9. 볼륨 그룹을 생성하고 16M을 확장으로 설정합니다. 또한 볼륨 그룹 lv에서 확장자가 50개인 볼륨 그룹을 분할하여 ext4 파일 시스템으로 만들고 /mnt/data 아래에 자동으로 마운트합니다.

-혼자서 할 수 있지만 순서를 헷갈려함 다시 숙지

pvcreate /dev/sdb{1..2}

vgcreate vg1 -s 16M /dev/sdb1 /dev/sdb2

lvcreate vg1 -l 50 -n lv1 vg1

mkfs.ext4 /dev/lv1/vg1

mkdir /mnt/data

vi /etc/fstab

/dev/lv1/vg1 /mnt/data ext4 default 0 0 (:wq)

mount -a

10. Create a 512M partition, make it as ext4 file system, mounted automatically under /mnt/data and which take effect automatically at boot-start.

10. 512M 파티션을 생성하고 이를 ext4 파일 시스템으로 만들어 /mnt/data 아래에 자동으로 마운트되며 부팅 시작 시 자동으로 적용됩니다.

mkfs.ext4 /dev/sdb3

vi /etc/fstab

/dev/sdb3 /mnt/data ext4 default 0 0 (:wq)mount -a

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/10일차(예제 풀기) (0) | 2021.07.03 |

|---|---|

| /Linux/RHCSA/9일차(예제 풀기) (0) | 2021.07.03 |

| /Linux/RHCSA/7일차 (0) | 2021.06.30 |

| /Linux/RHCSA/6일차 (0) | 2021.06.28 |

| /Linux/RHCSA/5일차 (0) | 2021.06.27 |

/Linux/RHCSA/7일차2021. 6. 30. 02:37

1. 2개의 가상머신에서 한개는 nfs 서버 한개느 nfs 클라이언트로 설정해서 연결(읽고, 쓰기만 가능) 시켜주기

- NFS란? (Network File System)라고 하며 분산파일 시스템 프로토콜이다. 특징은 윈도우의 공유 폴더처럼 파일을 공유하여 사용할 수 있어 일관성을 가지며 윈도우에서도 가능하고 공유된 파일에 데이터를 보관하여 서로 다른 시스템에서 동일 데이터에 접근할 수 있다 또한 규모가 큰 소프트웨어를 배포할 때 시스템의 부하를 감소시킬 수 있다.

1. NFS 서버 구성

먼저 서버를 구성하고 파일을 공유하려면 시스템에 nfs-utils패키지를 설치해야 한다.

yum -y isntall nfs-utils

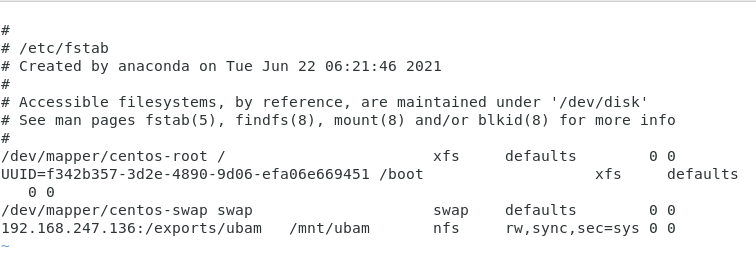

2. export 파일 작성

NFS 서버에서 디렉토리를 공유하려면 /etc/exports 파일 또는 /etc/exports.d

디렉토리에 파일을 생성하여 일정한 형식에 맞게 등록해야 한다.

- 공유 디렉토리 생성

일단 공유하기 위한 디렉토리를 먼저 생성하여 파일 권한도 같이 설정해주자

- /etc/exports 작성

/etc/exports 작성할 때 필요한 요소는 디렉토리의 경로, 접근 제어 리스트, 옵션이다. vi 편집기로 작성해보자

()의 내용은 NFS의 공유 옵션이 되겠다.

| 옵션 | 설명 |

| ro | 읽기 전용으로 공유 |

| rw | 읽기,쓰기로 공유 |

| no_root_squash | 클라이언트가 root 권한 획득가능, 파일 생성시 클라이언트의 권한으로 생성됨 |

| sync | 변경 사항이 커밋된 후에만 요청에 응답(안정적인 저장), 디폴트 값 |

| sec | 보안 방법을 지정 기본 값은 sys이다 |

-보안 방식

NFS 서버에서 공유 디렉토리를 내보낼 때 보안 방식을 지정해야 한다. 보안 방식을 지정하지 않으면 해킹과 같은 공격을 당할 수 있기 때문. 그래서 '커버로스'라는 보안 방식을 사용하며 데이터 무결성 검증과 암호화 통신까지 가능하다.

| 보안 방식 | 설명 |

| none | 클라이언트가 접속시 root사용자가 공유 디렉토리에 접근하면 nfsnobody의 UID와 GID가 할당될 때 사용 |

| sys | 클라이언트가 NFS서버의 연결해 접근한 사용자의 UID,GID를 기준으로 리눅스의 표준 권한 체계 적용 |

| kb5 | 사용자 인증 방식이며 접속할 때 UID와 GID대신 커버로스 사용 |

| kb5i | 커버러스를 사용하며 체크섬을 사용하여 무결성 체크 |

| kb5p | kb5i에서 네트워크 트래픽을 스니핑하여 데이터를 보호해 주는 암호화를 지원한다 |

-커버로스 사용

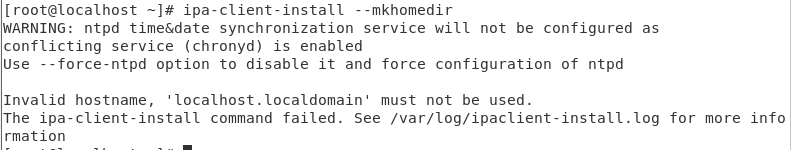

커버로스를 인증을 사용하려면 커버로스 서버 또는 FreeIPA 서버에 연결되어 있어야 한며

nfs-secure-server 서비스를 실행해야한다 그러므로 FreeIPA서버에 연결하기 위해 설치를 해보자

하지만 이번에는 사용을 하지 않을거기 때문에 설치법만.

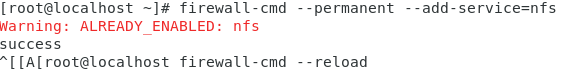

3. NFS 서시스 실행 및 방화벽 설정

NFS 서비스를 실행해 보자 명령어는 아래 사진 참고.

이어서 커버로스 인증을 사용한 공유 디렉토리를 만들었지만 나는 sys로 설정한 공유 디렉토리를 사용하겠다.

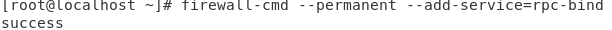

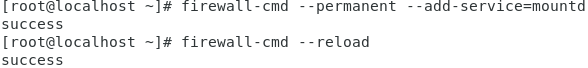

추가로 클라이언트에서 NFS서버의 공유 디렉토리에 접근할 수 있는 목록을 확인할 수 있게

rpc-bind와 mountd 서비스를 추가하자

4. NFS 클라이언트 연결

지금은 수동 마운트를 사용해 NFS클라이언트에서 NFS서버로 연결해보자

-NFS 서버 탐색

NFS 공유 디렉토리를 확인하기 위해 'showmount'명령을 사용할 것이다 저 명령어를 위해 방화벽 규칙 rpc-bind와 mountd를 추가한 것이다

추가로 저 명령에 '-e'옵션을 사용하여 서버에서 export파일에 등록된 디렉토리를 확인 할 수 있다

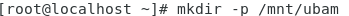

이제 클라이언트에서 마운트할 포인트를 생성(/mnt/ubam) 후 mount 명령을 사용해 마운트를 해보자

mount [option] [server-address:path] [mount-point]

옵션 부분에는 -o옵션을 사용해 서버에서 공유할 때 export에서 지정한 옵션과 동일하게 해주며 서버의 공유 디렉토리 경로를 지정해주고 클라이언크에서 생성한 마운트 포인트 경로를 작성해주면 된다

반면에 서버에서 권한을 775로 해놨기 때문에 클라이언트에서는 파일을 만들수가 없다.

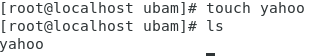

- /etc/fstab 파일에 등록

파일시스템과 마찬가지로 NFS도 재부팅하면 마운트가 해제되기 때문에

클라이언트에서 /etc/fstab에 부팅할 때 마운트를 해야한다

2. AutoFS를 설정하여 자동마운트 하기

-AutoFS란? 자동 마운트 데몬의 작동을 제어하는 프로그램이며 자동 마운트 데몬은 자동으로 파일 시스템을 마운트하며 파일 시스템이 사용되지 않고 일정 시간이 흐르면 자동으로 언마운트 시켜준다.

- 자동 마운트 구성 - 직접 맵

서버에서는

필자는 직접 맵으로 자동 마운트를 시킬것이다 여기서 자동 마운트를 구성하려면 클라이언트에서 autofs패키지를 설치해야 한다.

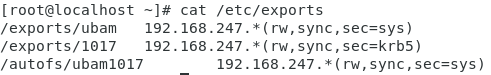

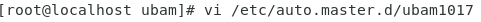

- 마스터 맵 파일 생성

마스터 맵은 /etc/auto.master.d 디렉토리 아래에 생성 파일 이름은 상관없지만 이름 뒤의 확장자는 '.autofs'를 반드시 지정해야 autofs서비스가 인식할 수 있다

위와 같이 vi편집기를 이용해 마스터 맵 파일을 생성했다

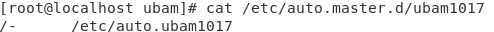

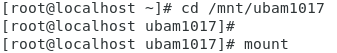

-직접 맵 파일 생성

이제 클라이언트에서 마스터 맵 파일의 두번째 필드에 지정한 경로에 직접 맵 파일을 생성하자 옵션을 붙여주고 경로도 잘 지정해 주자

이제 클라이언트에서 autofs서비스를 시작해 보자

이제 클라이언트에서 마운트 포인트로 접근하면 바로 마운트가 이뤄질 것이다.

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/9일차(예제 풀기) (0) | 2021.07.03 |

|---|---|

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

| /Linux/RHCSA/6일차 (0) | 2021.06.28 |

| /Linux/RHCSA/5일차 (0) | 2021.06.27 |

| /Linux/RHCSA/4일차 (1) | 2021.06.22 |

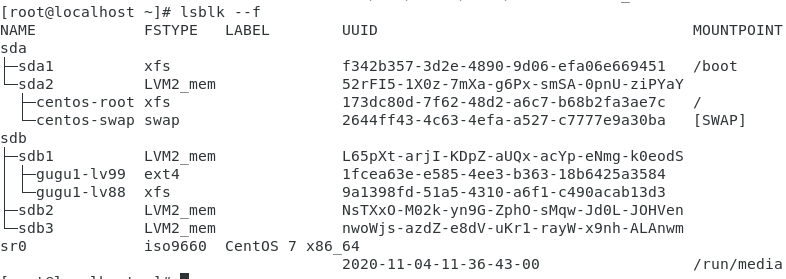

/Linux/RHCSA/6일차2021. 6. 28. 02:24

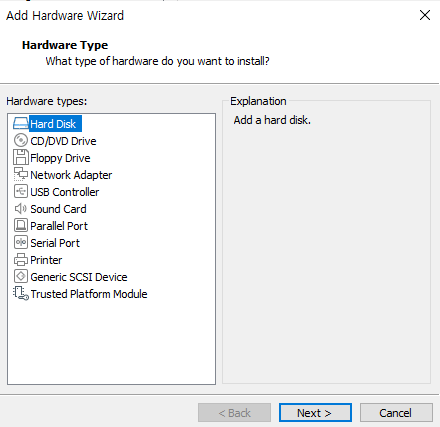

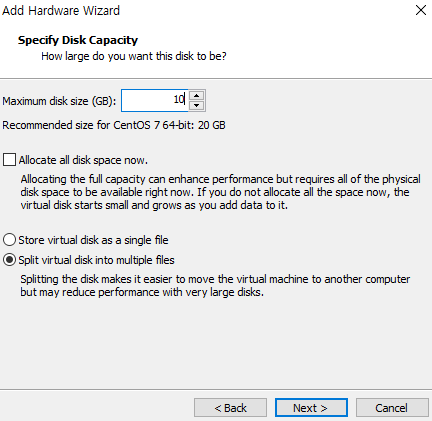

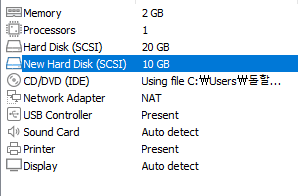

1. 가상머신(VMware pro기준)에 디스크를 추가해 보자.

1.

2.

3.

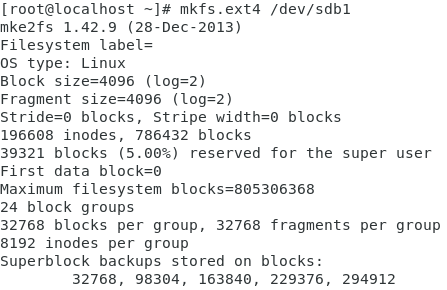

2. os에서 추가된 하드디스크 상태확인과 fdisk 파티셔닝 후 파일시스템 포멧 및 마운트해보기.

-자 이제 앞서 디스크를 추가시킨것이 잘 적용이 됫는지 확인해 보자(명령어 3개로 알아보자)

사용법: lsblk - 리눅스 디바이스 정보를 출력하는 명령어로 blkid 보다 더 상세한 정보 출력

df [option]- 리눅스 시스템 전체의 (마운트 된)디스크 사용량을 출력 (옵션은 마운트 할 때 알아보자)

- lsblk의 옵션

| 옵션 | 설명 |

| -f | 파일 시스템 정보까지 출력 |

| -t | topology 정보도 출력 |

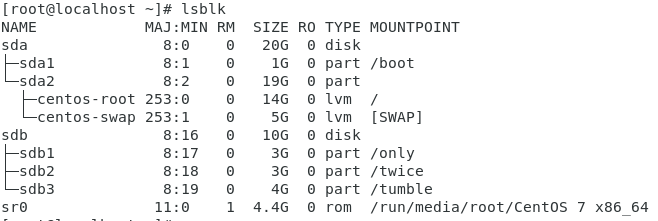

나는 간단하게 lsblk명령어로 확인해보겠다

- fdisk 파티셔닝

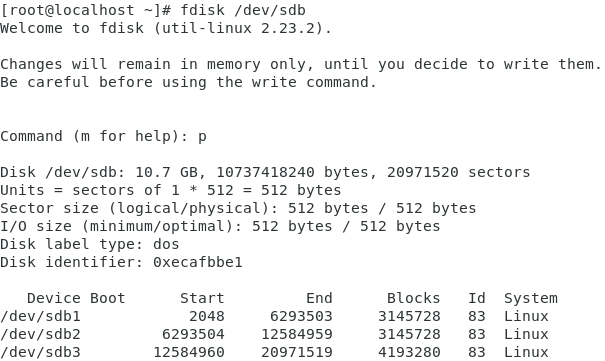

이제 하드디스크도 새롭게 추가 했으니 파티셔닝을 해보자 (fidisk 말고도 gdisk,parted가 있다)

-fdisk란? x86시스템의 MBR 파티셔닝을 위하여 오랫동안 사용해온 도구이다. 대화형 메뉴를 통하여 손쉽게 디스크 파티션을 구성할 수 있다. 또한 명령 실행 시 파티션을 구성할 디스크를 명령의 인자로 입력해야 한다.

사용법 예시 : fdisk /dev/sdb - fdisk는 디스크를 파티셔닝하는 명령어이다

| 명령어 | 설명 |

| d | 파티션을 삭제 |

| l | 파티션 타입의 목록을 출력 |

| m | 명령어 목록 출력 |

| n | 새로운 파티션 추가 |

| p | 현재 파티션 설정상황 출력 |

| q | fdisk를 종료 |

| t | 파티션 타입을 변경 |

| w | 파티션 변경사항을 기록(저장) |

이제 추가한 파티션을 확인해 보자

- 파일시스템 (포맷)

파일시스템을 하는 이유? 디스크 파티셔닝이 완료되면 파티셔닝된 장치에 파일시스템을 생성해야 파일 및 디렉토리를 저장 할 수 있기 때문. 파일시스템 생성에 사용하는 명령어는 'mkfs'이다

-파일시스템 종류 2가지 (내가 할 거)

1. EXT : 리눅스 초기 개발 시 리눅스에서 사용하기 위해 만들어진 파일시스템(ext1,ext2,ext3,ext4 버전이 존재함)

2. XFS : SGI사에 의해서 개발된 파일시스템이다. 기존 IRIX시스템에서 사용되던 파일시스템이 리눅스로 이식되었다.

사용법 : mkfs.[filesystem-type] [disk경로]

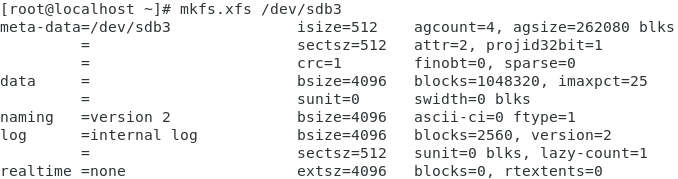

앞서 추가한 파티션 1,2,3을 포맷을 해보자 1번과 2번은 ext4로 3번은 xfs로 할 예정

- 파일시스템 (마운트)

마운트를 하는이유? 파일시스템을 생성한 후에는 파일시스템에 접근할 수 있는 경로를 생성해야 한다. 이 과정을 마운트라고 한다. 마운트를 할 때 사용되는 명령은 'moun'이다

사용법 : mount [option] [partition] [mount-point(경로)]

| 옵션 | 설명 |

| -t | 마운트할 파일시스템의 유형을 지정한다 |

| -o | 파일시스템 마운트 시 세부 옵션 지정 |

자 이제 포맷을 파친 파티션을 마운트 해보자

이제 마운트할 준비가 끝났다 여기서 우리는 파일시스템의 유형을 지정했기에 -t옵션은 사용하지 않는다

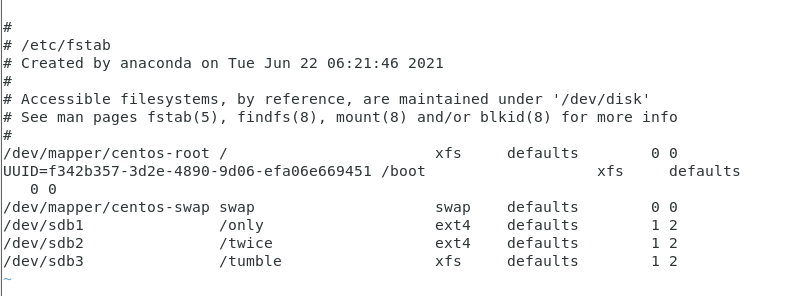

-파일시스템 테이블에 등록하여 마운트

여기서 재부팅시에도 자동으로 마운팅이 되게끔 설정하기 위해 vi편집기로 /etc/fstab에 등록을 해줘야 한다

설정방법은 두가지정도가 있다

1. [디스크 경로] [mount-point] [filesystem] default 1 2

2. [UUID=UUID값] [mount-point] [filesystem] default 1 2

이렇게 작성하면된다

여기서 뒤에 붙는 숫자는 0~2의 값을 넣을 수 있는데

0 = 파일시스템을 체크하지않음

1 = root파일 시스템으로 부팅시 제일 먼저 체크

2 = root파일 시스템 이외에 파일시스템으로 부팅시 1다음으로 체크

- 마운트 해제

자 이제 우리가 공들인 저 아이들을 마운트 해제해보겠다 이거를 언마운트라고한다. 사용되는 명령어는 umount이다.

사용법 : umount [option] [partition | mount-point | UUID]

언마운트 할때는 파시션을 지정하거나 파운트시킨 디렉토리경로, UUID중 하나를 입력해 언마운트하면 된다.

옵션에는 -a가 있는데 마운트 되어있는 모든 파일시템을 언마운트할 때 사용된다.

3. 스왑 메모리생성하고 마운트 해보기

-스왑 메모리(Swap Memory)란? 쉽게말해서 하드디스크의 일부를 RAM처럼 사용할 수 있게 만드는 기술이다. 리눅스에서 가상메모리를 스왑파일시스템이라고 한다. 일반 파일시스템과는 다른 용도로 사용하게 되는데 실제메모리의 보조역할을하는 것으로 하드디스크의 일부를 메모리처럼 사용한다. 실제메모리에비해 하드디스크를 이용하기때문에 속도면에서는 현저히 떨어지게 되지만 시스템이 다운되거나 장애가 발생할때 스왑메모리를 두어 보다 안정성있게 사용할 수 있다.

스왑메모리는 총 3개의 명령어를 사용하게 된다. 그 중에 먼저 스왑 영역 확인 과 생성 명령어를 알아보자.

사용법 : mkswap [option] [Partition] - 스왑파티션 or 파일 생성

| 옵션 | 설명 |

| -c | swap파일 장치를 확인한다 |

| -f | 잘못된 명령어를 입력해도 그래도 진행한다 |

| -L | 디바이스의 label을 설정 |

| -p | 사용할 page의 크기를 설정한다 |

| -U | 지정한 UUID를 사용하도록 설정/기본값은 UUID를 생성한다 |

| -v | swap-space의 버전을 설정한다/지금은 의미없는 옵션 |

| -h | 도움말을 표시 |

| -V | 버전 정보 표시 |

swapon [option] : 스왑영역 활성화 및 정보 출력

free -h - 스왑영역을 읽기 쉽게 출력

| 옵션 | 설명 |

| -a | /etc/fstab 파일을 참고하여 스왑영역을 활성화 |

| -p | 스왑 영역을 활성화 할 때 우선순위 지정 |

| -s | 활성화된 스왑영역의 정보 출력 |

일단 이전에 파티션 나눈걸 확인해 보자

이전에 파티셔닝한 디스크들을 파티션 타입(System)을 보면 기본 값 Linux로 설정된 걸 볼 수 있는데

스왑메모리를 생성하기 위해서 'fdisk에서 t명령을 이용해 82sysytem값 스왑 장치용 파티션'으로 바꿔야한다.

이제 스왑 영역을 확인해보자

이제 본격적으로 스왑 영역 생성해보자

-스왑 영역 활성화

이제 생성도니 스왑영역을 swapon명령어로 활성화 해주자

-마운트 해제

사용법 : swapoff [option] [partition | file-name | UUID]

자 이제 마운트한 스왑영역을 해제해 보자

스왑도 마찬가지로 영구 적용 하는 방법이 있는데 위와 똑같이 vi/etc/fstab 으로 편집하면 된다

4. 마운트를 할때 영구적으로 하는방법과 일시적으로 하는법 구분하기.

위 과정들에서 설명했듯이 일반 마운트 명령어로 마운트하면 재부팅 시에는 적용이 되는게 아니기 때문에

vi /etc/fstab파일을 설정해 주면 영구적으로 설정할 수 있다.

5. PVS-VGS-LVM 개념알아보고 실습하기.

제목에 나와있는 PVS-VGS-LVM은 논리 볼륨을 구성하기위한 조건과 필요한 구성요소라 보면되겠다

-놀리 볼륨이란? 논리 볼륨은 일반적인 스토리지 관리 방식보다 유연한 스토리지 관리 기능을 제공한다 .

장점은 간단하게 3가지 정도있다

1. 디스크 파티션의 구조와 상관없이 크기의 논리 볼륨 생성 가능. 단일 디스크 크기보다 큰 볼륨은 생성 가능

2. 논리 볼륨으로 생성된 볼륨의 사이즈가 부족할 경우 볼륨 확장 가능. 이 때 볼륨 내의 데이터를 유지한 상태에서 확장 가능.

3. 데이터를 유지한 상대에서 논리 볼륨을 구성하고 있는 디스크를 제거 가능. 추가적으로 스냅샷 사용 가능

즉 특정 시접의 데이터를 보존 가능.

-논리 볼륨 구성 순서? 순서는 위의 사진과 같이 '물리 볼륨(PVS)' → '볼륨그룹(VGS)' → '논리 볼륨(LVM)' 순으로 된다.

이제 각 구성단계에 알아보자

- 물리 볼륨(Physical Volume) : 디스크 전체 또는 일부를 파티션으로 지정 및 그 파티션으로 물리 볼륨 생성

- 불륨 그룹(Volume Group) : 한 시스템에 여러 개의 볼륨 그룹을 생성할 수 있으며 그룹 이름 지정 가능

(사용가능 볼륨 그룹의 총 사이즈는 해당 볼륨 그룹에 포함된 물리 볼륨 사이즈의 합)

-논리 볼륨(Logical Volume) : 파일시스템에서 데이터를 저장할 수 있는 볼륨을 생성하는 단계 이름, 사이즈, 볼륨그룹 지정가능 지정하지 않으면 자동으로 지정 반드시 해당 볼륨 그룹에서 지정한 만큼의 사이즈를 할당.

- 논리 볼륨 생성하기.

앞서 말했듯이 순서는 이와 같다.

'물리 볼륨(PVS)' → '볼륨그룹(VGS)' → '논리 볼륨(LVM)'

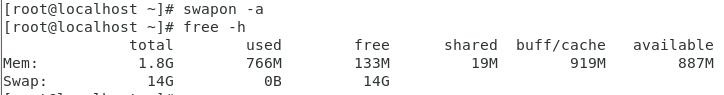

그러면 이제 물리 볼륨 부터 생성해보자

1. 물리볼륨 생성

물리 볼륨을 생성하기 위해서는 파티션을 파티션 타입을 'Linux Lvm(8e)'으로 설정하고 생성해야 한다.

이제 본격적으로 물리 볼륨을 생성해보자

물리 볼륨 생성 명령어 : pvcreate partition1 partition2 ...

물리 볼륨 삭제 명령어 : pvremove partition1 partition2 ...

'lvmdiskscan'명령어로 확인해보자

2. 볼륨 그룹 생성

볼륨 그룹생성 명령어 : vgcreate [option] [볼륩그룹명] [논리볼륨]

볼륨 그룹삭제 명령어 :vgremove [option] [볼륩그룹명]

앞서만든 물리 볼륨으로 볼륨 그룹을 생성해보자 (1번과 2번을 먼저 만들자)

3. 논리 볼륨 생성

논리 볼륨 생성 명령어 : lvcreate [option] [볼륨 그룹 이름]

논리 볼륨 삭제 명령어 : lvremove 논리 볼륨 경로

- lvcreat 옵션

| 옵션 | 설명 |

| -l | 생성할 논리 볼륨의 크기를 지정(PE) |

| -L | 생성할 논리 볼륨의 크기를 지정(Size) |

| -n | 생성할 논리 볼륨의 이름을 지정 |

이제 볼륨 그룹기반으로 논리 볼륨을 생성해 보자

이제 파일시스템 후 마운트를 해보자 (lv99는 ext4, lv88는 xfs로 포맷)

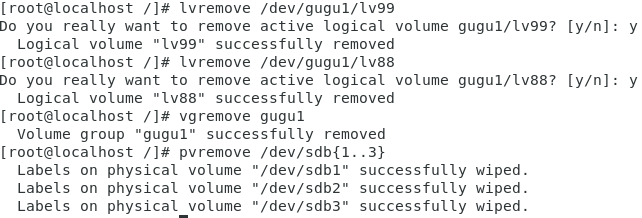

4. 삭제하기

삭제는 생성의 역순으로 논리 - 볼륨 - 물리 순으로 삭제하면된다.

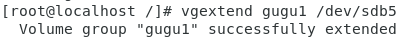

6. PVS-VGS-LVM 볼륨값 수정하기

gugu1에 sdb5 볼륨을 추가한 다음에 gugu1의 사이즈를 늘려보겠다.

용량을 늘려줬으니 파일시스템도 포맷을 해주자.

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/8일차(예제 풀기) (0) | 2021.07.02 |

|---|---|

| /Linux/RHCSA/7일차 (0) | 2021.06.30 |

| /Linux/RHCSA/5일차 (0) | 2021.06.27 |

| /Linux/RHCSA/4일차 (1) | 2021.06.22 |

| /Linux/RHCSA/3일차 (0) | 2021.06.20 |

/Linux/RHCSA/5일차2021. 6. 27. 01:26

1. SSH 인증키 생성하여 접속해보기.

4일 차에서 SSH를 다뤄보았는데 이번에는 SSH의 큰 특징 중 하나인 '암호와 패킷 전송'을 사용하여 접속할 때 비밀번호 없이 접속해 보겠다.

- SSH 인증키란? SSH 인증키는 공개키 암호화 방식 및 인증 확인과 응답 인증을 사용하여 SSH 서버에 인증하는 방식이다. 기존 비공개 서버에 접속하기 위해서는 비밀번호 인증으로 접속을 했지만 SSH인증키가 있으면 암호를 생각하고 접속할 수 있다

- SSH 인증키 동작 방식

인증키의 동작 방식은 이러하다.

1. 클라이언트에서 공개키(public key), 개인키(private key)를 생성.

2. 서버에 생성한 공개키를 전달.

3. 클라이언트가 SSH로 서버에 개인키로 로그인 접속.

이 때 여기서 '개인키는 절대 타인에게 노출되어서는 안 되는 키'이다 때문에 공개키를 서버에 전달하게 되며

공개키로 암호화한 것은 개인키로, 역으로 개인키로 암호화한 것은 공개키로 풀 수 있다.

- 클라이언트 ---> 서버

여기서 '클라이언트에서 서버로 메시지가 전달'할 때의 동작 방식.

1. 클라이언트에서 개인키로 메시지를 암호화함.

2. 서버에서 공개키로 복호화를 함.

자기가 만든 개인키로 만든 메시지는 오로지 자신만의 공개키로 복호화 가능하기 때문에 자신이 만든 메세지라는 것을 증명하게 된다.

- 서버 ---> 클라이언트

'서버에서 클라이언트로 메세지 전달될 때' 동작 방식.

1. 서버에서 공개키로 암호화함.

2. 클라이언트에서 개인키로 복호화

이제 슬슬 감이 잡힐 것이다 이렇게 반대로 서버에서 전송되는 암호화된 정보는 개인키를 소지한 나 자신만이 해독이 가능하다.

이제 위에 나온 대로 순서를 진행하며 실습을 해보자

사용된 명령어 : ssh-keygen [option] - 인증키 생성 명령어

ssh-keygen의 간단 옵션

| 옵션 | 설명 |

| -t | 암화 방식 사용 지정 |

| -b | 생성할 인증키 비스수 지정 |

| -f | 파일명 지정 및 경로 지정 가능 |

| -c | 주석 입력 가능 |

서버 : root 클라이언트 : ubam (각각 ip가 다른 vm머신을 준비했다.)

1. 클라이언트에 키(공개키, 개인키) 생성

ssh-keygen [option] 명령어로 공개키/개인키 생성

이때 간단한 옵션으로만 -t와 -b로 생성해보겠다.

(이름을 따로 지정하거나 저장 경로를 지정하지 않았으면 'id_rsa', 'id_rsa.pub'라고 생성됨.)

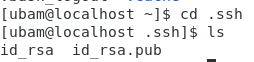

2. 클라이언트에서 서버로 공개키 전달

여기서 서버로 공개키를 전달/복사하는 방법이 2가지 정도가 있다 바로 'scp 명령어'와 'ssh-copy'라는 명령어이다

ssh-copy-id -i [경로] [서버 ip]

scp [공개키] [username@서버 ip:경로지정]

나는 여기서 ssh-copy-id를 사용하겠다.

3. 자 이제 클라이언트에서 서버로 접속해보자

2. systemctl 개념과 필요한 기초 systemctl명령어 연습하기.

- systemctl이란? 먼저 systemctl을 알기 전에 'systemd'를 먼저 알아야 한다 여기서 systemd란? systemd(system daemon)은 전통적으로 Unix 시스템이 부팅 후에 가장 먼저 생성된 후에 다른 프로세스를 실행하는 init 역할을 대체하는 데몬이다

즉 systemctl은 systemd(데몬 서비스), 서비스 매니저를 제어하는 리눅스 명령하 할 수 있겠다.

(4일 차에서 했던 런레벨도 변경 가능하며 방화 멱 관리도 할 수 있다)

- systemctl 간단 기초 명령어

사용법 : systemctl [명령어] [servicename]

| 명령 | 설명 |

| status | 서비스 상태 확인 |

| start | 서비스 시작 |

| restart | 서비스 재시작 |

| stop | 서비스 멈.춰! |

| enable | 재부팅 했을 때 자동으로 서비스 실행 |

| disable | enable시킨 서비스 해제 |

| kill | 서비스와 관련된 프로세스 사망 |

| reset-failed | 서비스 disable했을 때에도 서비스 구동중일때 리셋 |

| mask | 서비스 잠금 |

| unmask | 서비스 잠금해제 |

3. rpm, yum, repository 개념과 실습하기.

먼저 'rpm'과 'yum'은 공통적으로 Linux환경에서 패키지를 설치하는 방식이자 명령어이다.

-RPM (Redhat Package Manager)

레드헷에서 먼저 정의한 것이며 'Linux(킹 갓 리눅스...)' window체제와 비슷하게 exe와 비슷하다 즉 프로그램을 실행한다 확정명은*rpm이며 이를 패키지라고 부른다 rpm은 패키지 인스톨하기 위해 그 패키지의 필요 요소를 전부 따로 다운로드해야 하는 단점이 있고 의존성이 강하다 쉽게 말해 의존하는 패키지를 모두 직접 설치해야 한다. (인터넷 없이 rpm으로만 설치 가능 즉 cd를 넣고 rpm으로 돌리는 방식이다)

RPM 사용법 : rpm [option] [패키지 파일(*. rpm)]

| 옵션 | 설명 |

| -Uvh | 설치 |

| -e | 삭제 |

| -qa | 설치 된 rpm 쿼리(찾기) |

| -qi | 패키치 정보 쿼리 |

| -qf | 연관된 rpm 파일 정보 출력 |

- YUM (Yellodog Updater Modified)

rpm명령어의 패키지 의존성 문제를 완전하게 해결한 명령어가 되겠다 차이점은 인터넷을 통해서 필요한 파일을 저장소에서 자동으로 모두 다운로드해서 설치하는 방식이며 yum은 외부 레파지토리 서버랑 통신이 가능해야 한다 즉 네트워크 설치 후 사용이 가능하다 rpm은 의존성이 강하다 하지만 yum은 구성요소들을 웹에서 다운로드하여 와서 알아서 설치해주므로 의존성 단점을 보완했다

YUM 사용법 : yum [option] [패키지 파일] - 여기서 '-y'는 모든 상황에 yes로 답한다는 뜻.

| 옵션 | 설명 |

| install/-y install | 설치 / 모든상황에 yes라 답하고 설치 |

| check-update | 업데이트 가능 목록 확인 |

| update | 업데이트 |

| remove | 삭제 |

| '고오급 사용법' | ------------------------------------------------------------------ |

| groupinstall | 패키지 그룹 설치 |

| list | 패키지 리스트 확인 |

| provides | 특정 파일이 속한 패키지 이름 확인 |

| repository | 현재 활성화 된 패키지 저장소 확인 |

- repository란?

말 그대로 저장소, 패키지 저장소이다 우리는 리눅스에서 패키지를 설치할 때 그 패키지가 어디에 존재하며 어떤 방법으로 가져와 설지가 되는가? 이 모든 것이 respository에서 가져오는 것이다 추가로 respository 파일 위치는 /etc/yum.repos.d이며 저장소를 추가할 경우 해당 위치에 repository파일이 저장된다

4. root 비밀번호 복구/변경 후 접속해보기.

초기에 root비밀번호를 설정했을 텐데 어쩌다 root계정의 비밀번호를 분실했다면 이렇게 해보자

1.

2.

3.

4.

5.

5. cron(tab)과 at 개념 알아보고 실습해보기.

cron과 at명령어는 리눅스 대표 작업 스케줄 관리 명령어(프로세스)이다 이 두 개의 명령어를 알아보자

- crontab이란? crontab은 일정한 날자와 시간에 지정된 작업을 실행하는 프로세스이며 보통 반복적인 작업을 수행할 때 사용한다 크게 두 가지 작업으로 나뉘는데 '시스템 운영에 필요한 작업'은 root 권한으로 /etc/crontab에 등록해서 수행한다 다른 하나는 사용자가 필요에 의해 지정하는 작업은 crontab 명령어를 통해 등록할 수 있다.

- crontab 사용하기

사용법 : crontab [option] [filename]

| 옵션 | 설명 |

| -l | 설정된 스케줄링 출력 |

| -e | 현재 사용자 계정에 작업 등록 |

| -r | 저장된 스케줄링 삭제 |

| -u | 다른 사용자의 스케줄링 수정 |

crontab의 필드(총 7개의 필드로 구성되어있다)

밑의 표를 예로 알아보자

| crontab 구조 | ||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| (0-59) | (0-23) | (1-31) | (1-12) | (0-7) | user-name | command |

| 분 | 시 | 일 | 월 | 요일 | 사용자 | 명령 |

| 메타문자 |

| * : 조건에 무조건참 - : 범위지정 , : 다수 값 설정 */n : n마다 실행 |

자 이제 만들어 보자

- at란? at명령의 경우는 한 번만 처리가 실행된다 1회성 작업의 경우에는 at를 사용하는 것이 더 용이하다

- at 사용하기

사용법 : at [option] [time]

| 옵션 | 설명 |

| -c | 작업정보 출력 |

| -d | 예약 작업을 삭제 |

| -l | 큐에 있는 작업 출력 |

| -f 파일명 | 파일이나 스크립트 틍을 실행 |

| 시간지정 | HHMM, HH:MM (am과pm구분이 가능함) |

| 날짜지정 | MMDDYY, MM/DD/YY, MM.DD.YY |

자 이제 13시 정각에 2021년 6월 27일에 red.txt를 실행하게 만들어 보자

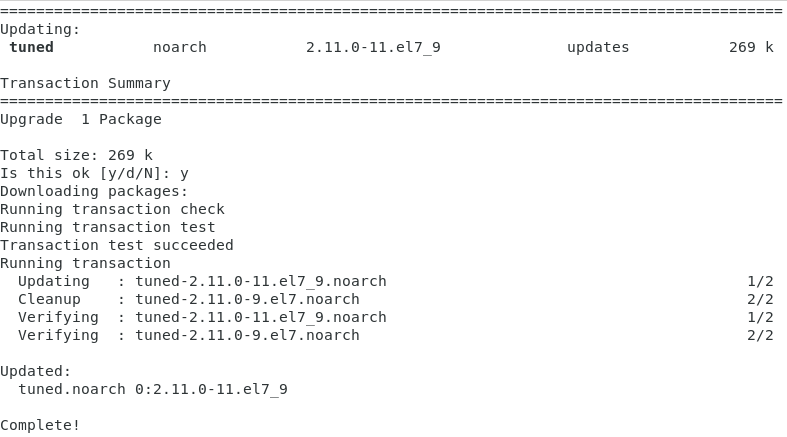

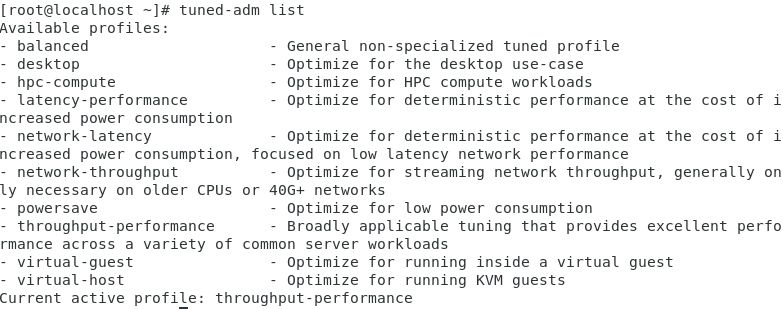

6. tuned 개념 알아보고 실습하기

-Tuned란? 시스템 모듈로서 시스템 사용에 대한 데이터를 모니터링 하고 수집하여 이 데이터를 기반으로 동적으로 시스템 설정을 조절하기 위한 데몬이며 보통 CPU 전력 소비 비활성화를 Disable 하거나, CPU/네트워크/디스크네트웍/디스크 등의 설정을 조정하기 위해 사용하며, Profile 이 패키지로 묶여있어, 리눅스 튜닝에 대해 잘 몰라도 쉽게 튜닝하도록 만들어진 모듈이라고 볼수 있다.

-실습해보자

사용법 : tuned-adm [option]

| 옵션 | 설명 |

| default | 디폴트 전원절약 프로파일 |

| desktop-powesave | 데스크탑 시스템을 위한 전원 절약 프로파일 |

| server-powersave | 서버 시스템을 위한 전원 절약 프로파일 |

| network-throughput | 네트워크 처리량 개선에 중점을 둔 서버 프로파일 |

| network-latency | 네트워크 대기 시간 단축에 중점을 둔 서버 프로파일 |

| throughput-perfomance | 서버를 위한 전형적인 처리속도 성능에 비중을 둔 튜닝 프로파일 |

| latenct-performance | 서버를 위한 응답 시간에 비중을 둔 전형적인 튜닝 프로파일 |

| active | 입력한 프로파일 실행 |

| off | 실행한 프로파일 종료 |

| list |

프로파일 리스트 확인 |

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/7일차 (0) | 2021.06.30 |

|---|---|

| /Linux/RHCSA/6일차 (0) | 2021.06.28 |

| /Linux/RHCSA/4일차 (1) | 2021.06.22 |

| /Linux/RHCSA/3일차 (0) | 2021.06.20 |

| /Linux/RHCSA/2일차 (0) | 2021.06.18 |

/Linux/RHCSA/4일차2021. 6. 22. 21:01

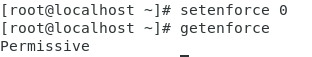

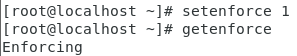

1. SELinux의 개념 및 설정해보기.

- SELinux란? Sexurity Enhanced Linux의 약자이며 과거 Linux의 보안을 강화하고 보완한 것이다 또한 앞에 말했다 시피 Linux의 핵심인 커널(Kernel)을 보호하기 위한 '도구'이며 리눅스 커널(Linux Kernel) 에 내장된보안 모듈이며 강제적 접근 제어(Mandatory Access Control - MAC)를 수행한다 이를 이용해 응용프로그램에서 불필요한 부분은 제외하고 오직 필요한 기능에 대해서만 사용 권한을 안전하게 부여하는 것이 가능하다.

- SELinux 동작모드 : SELinux에는 3가지 상태가 존재한다.

- enforcing : 강제

- permissive : 허용

- disabled : 비활성화

자 이제 이 3가지 동작모드를 하나씩 활성해보자 그 전에 SELinux명령어를 알고 시작해보자

setenforce [option(0,1)] - 옵션 0=permissive, 옵션 1=enforcing 으로 바꾸는 명령어

getenforce = SELinux 설정값을 출력하는 명령어

여기서 그러면 disabled는 어떻게 바꾸는지 의아해 할 수도 있을거다 disabled는 vi편집기로 /etc/sysconfig/selinux파일을 편집해주면 된다 한번 알아보자.(재부팅 필요)

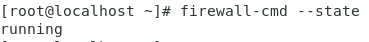

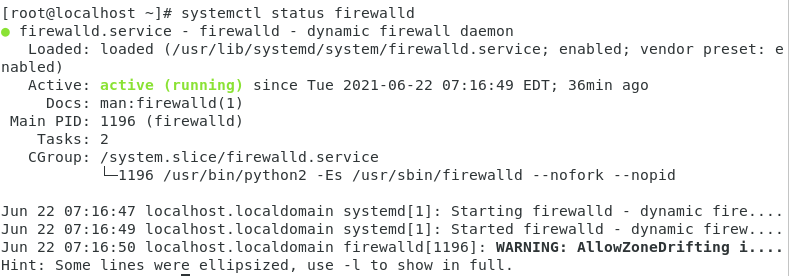

2.방화벽 리스트보기(전체, 서비스, 포트), 디폴트 설정보기, 방화벽 열고 닫아보고 재실행 시켜보자.

- 방화벽 관련 명령어를 하나 하나 알아보자

firewall-cmd [option] - 방홥젹 관련 명령어

- 방화벽 전체 보기 [기본값 존(zone) 확인] [여기서 zone이란 사용자가 요구하는 정책 허용, 특정 허용, 거부,특정 거부 등등에 맞게 그룹으로 관리되는데 처음 설정시 위 명령어를 실행 하였을 때 기본적으로 내장되어 있는 정책들 입니다.]

| Zone의 기본 종류 | |

| Public 'zone' | firewalld의 기본영역, 서비스를 제공하는 포트연결 허용할 경우 사용 |

| Drop '' | 들어오는 모든 패킷을 거부하고 응답을 하지 않는다 |

| Block '' | 들어오는 모든 패킷을 거부하고 응답 메세지 전달 |

| External '' | 라우터를 사용해 내부 연결에 사용 |

| DMZ '' | 내부 네트워크는 제한적 설정 후 외부 네트워크와 접근 할 때 사용 |

| Work '' | 같은 네트워크 망에 있어도 신뢰하는 네트워크에만 허용 |

| Trusted '' | 모든 네트워크를 허용 |

| internal '' | 내부 네트워크에 선택한 연결만 허용 |

firewall-cmd --list-all-zones - 모든 존의 설정 확인

firewall-cmd --list-all - 현재 방화벽 리스트 보기

- 서비스 리스트 확인

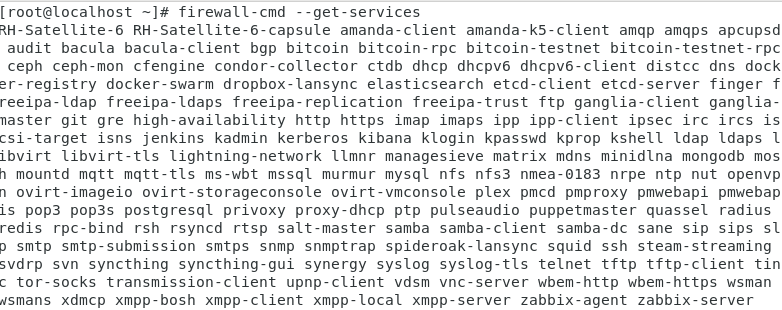

firewall-cmd --get-services - 등록가능한 서비스 리스트 보기

firewall-cmd --get-services - 현재 추가된 서비스 리스트 보기

- 포트 리스트 출력하기

firewall-cmd --list-services - 현재 추가된 서비스 확인

firewall-cmd --list-services --zone='zonename' --permanent - zone에 현재 추가된 서비스 확인

- 방화벽 열기

먼저 방화벽을 여는방법 간단하게 3가지 정도 알아보자

firewall-cmd --parmanent --add-service='service name' - 서비스 방화벽 열기

firewall-cmd --parmanent --add-port='port number' - 포트 서비스 방화벽 열기

firewall-cmd --parmanent --add-source='ip number' - ip대역 방화벽 열기

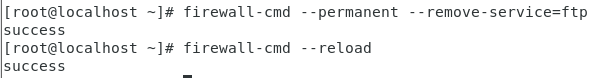

이렇게 간단하게 3가지 정도 되겠다 이렇게 열어논 방화벽 제거(닫기)는 --add값 대신에 --remove를 입력해주면된다.

먼저 간단하게 실습을 해보자 나는 서비스 방화벽을 열고 닫고 리로드, 재실행을 해보겠다.(여기서 열거나 닫기 처럼 구성 설정을 변경했을 때 반드시 재실행을 해줘야 한다.)

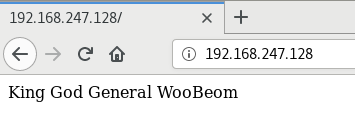

3. 아파치 설치 후 conf 파일에서 디폴트 디렉터리 찾고 디렉터리에 index.html 파일만들어서 인터넷 접속해서 화면 띄우기 (자기이름 )

먼저 conf 파일에 들어가면

자 이제 아파치의 홈 디렉토리도 찾았으니 설치를 해보자

그다음 /var/www/html로 들어가서 vi로 index.html파일 생성 및 내 이름을 넣으면 된다 그러고 브라우저 불여우에 들어가 자신의 ip를 입력해서 확인해보면

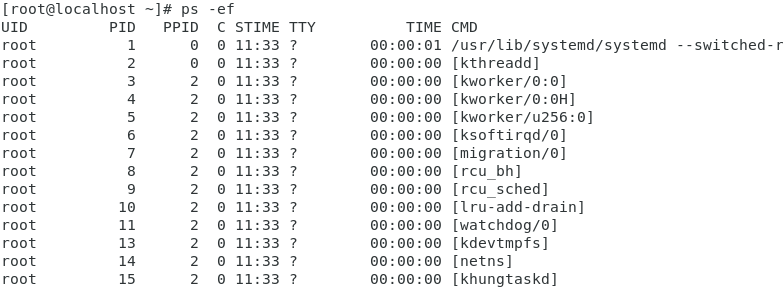

4. ps 명령어 알아보기 -ef 명령어 알아보기 grep 명령을 활용하여 http출력 or 임의의 계정으로 실행되는 프로그램 찾기

- ps명령어란? 쉽게 정의하자면 현재 실행중인 프로세스 목록과 상태를 보여준다. 이는 다른 프로세스가 정장적인지 확인하거나 비정상적인 프로세스가 올라와있는지 확인하기 위해 사용된다.

ps명령어 사용법 및 옵션 : ps [option] [ps name/number]

| 옵션 | 설명 |

| -e | 모든 프로세스를 출력 |

| -f | 풀 포맷으로 출력(UID,PID) |

| -l | 긴 포맷으로 출력 |

| p,-p | 특정 PID의 프로세스 출력 |

| -u | 특정 사용자의 프로세스 출력 |

ps 출력 필드의 의미

| 항목 | 의미 |

| UID | 프로세스 실행한 소유자 아이디 |

| PID | 프로세스 고유 번호 |

| PPID | 부모 프로세스 PID |

| C | 프로세스 우선순위 |

| STIME | 프로세스 시작 시간 |

| TTY | 프로세스와 연결된 터미널 |

| TIME | 실행에 걸린 시간 |

| CMD | 프로세스를 생성하는데 내린 명령 |

하지만 여기서 내가 사용할 옵션은 -ef이다 즉 모든 프로세스를 풀 포맷으로 출력하겠다는 것이다

하지만 여기서 특정 프로세스를 알아볼 때 -p옵션이 아닌 grep을 사용해 찾아볼 것이다 grep은 내가 알아볼 프로세스 명이나 PID값을 알면 더 유용하게 쓸 수 있다.

ps -ef + grep의 사용법 : ps -ef | grep [ps uame/number/username]

자 이제 그러면 http 프로세스를 확인해보자

이번엔 임의의 사용자가 사용하는 프로세스를 확인해보자

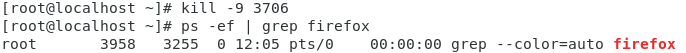

5. kill 명령으로 파이어폭스 중지시키기

-kill명령어란? kill은 프로세스에 시그널을 보낼 수 있는데 이를 이용하면 소유자의 프로세스를 관리 할 수 있으며 root권한을 이용하면 다른 프로세스 역시 관리가 가능하며 보통 프로세스를 종료하는데 사용하는 명령어이다.

-kill은 기본 시그널이 15번이며 즉 Terminate 시그널이 기본사용된다

시그널의 종류

| 시그널 번호 | 시그널 이름 | 동작 | 설명 |

| 1 | SIGHUP | Hang up | 종료 없이 프로그램을 새로이 초기화 |

| 2 | SIIGINT | Interrupt | Ctrl+c를 사용할 때 발생 |

| 9 | SIGKILL | Kill | 프로세스는 이 시그널을 무시 불가하며 프로세스가 강제 종료 |

| 15 | SIGTERM | Terminate | 프로세스 종료 하지만 일부 프로세스는 이 시그널을 무시함 |

사용법 : kill [option] [PID]

여기서 나는 파이어폭스를 중지시켜보겠다 하지만 kill의 기본 시그널을 무시할 수 있기때문에 9번 시그널을 주어서 강제 종료를 시키겠다.

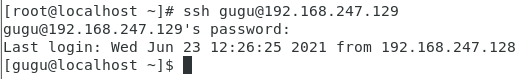

6. 가상머신 2개로 ssh 접속해보기 , scp 명령으로 파일 전송해보기

(사전에 가상머신을 2개를 준비해주자)

-ssh란? 쉽게 정의하자면 원격 접속에 사용되는 도구이다(프로토콜) 기존에 사용되었던 rlogin, telnet 등의 취약한점을 보완설계되어 등장했다 큰 특징만 말해보자면 1. 암호화된 패킷 전송, 2.클라이언트와 서버라는 관계 존재, 3. sftp를 지원, 4. 패스워드 없이 로그인 가능, 5. scp-원격복사 가능. 이렇게 되겠다

사용법 : ssh [username]@[hostname]

서로다른 ip가상머신을 하나 더 준비하자 나는 gugu라는 ip가 다른 vm의 계정을 준비했다 자 이제 접속해보자

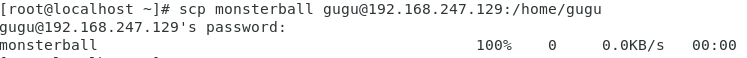

자 이제 접속도 해보았으니 ssh의 큰 특징중 하나인 scp 명령어로 파일을 전송시켜보자

- scp란? 서버와 클라이언트 사이에 로그인하지 않고도 scp를 이용하여 원격으로 파일을 복사 즉 전송할 수 있는 기능이다

사용법 : scp [출발지 경로/filename] [username@대상ip]:[도착 절대경로]

7. 디폴트 런레벨(타겟유닛)을 바꿔서 멀티유저로 실행시켜보고 다시 그래픽 유저로 바꿔서 리부팅 시켜보기

위 제목과 같이 런레벨을 변경하거나 타켓 유닛전환을 타겟 유닛 제어라고한다 그러면 타켓 유닛 제어 명령어를 알아보자

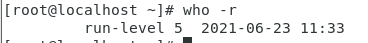

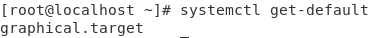

- 현재 내가 사용중인 런 레벨에 해당하는 타겟 유닛 확인(default.target에 연결된 타겟 유닛 확인)

사용법 : who -r - 런레벨 확인, systemctl get-default - 연결된 타겟 유닛 확인

각각 확인해 보면 런레벨5=graphical.target이라는 걸 알수있다.

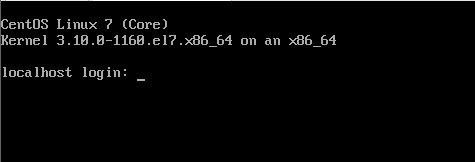

-타겟 유닛 변경하기

먼저 변경하는데에 명령어는 'In-s'가 있지만 더욱 쉽게 systemctl로도 편하게 바꿀 수 있다 이번에는 systemctl로 사용해보자

사용법 : systemctl set-default [target-unit]

나는 멀티유저로 바꿔보겠다

이제 여기서 다시 런타임 상태에서 그래픽 유저로 바꾸는 방법을 알아보자 위 사진과 같은 상태에서

타겟 유닛을 전활 할 수 있는데 이것 또한 systemctl을 사용하면된다.

사용법 : systemctl isolate [target-unit]

이제 명령어를 사용해 그래픽 유저로 바꿔 보자

'IT_공부 > Linux' 카테고리의 다른 글

| /Linux/RHCSA/6일차 (0) | 2021.06.28 |

|---|---|

| /Linux/RHCSA/5일차 (0) | 2021.06.27 |

| /Linux/RHCSA/3일차 (0) | 2021.06.20 |

| /Linux/RHCSA/2일차 (0) | 2021.06.18 |

| /Linux/RHCSA/1일차 (0) | 2021.06.16 |